Aplicaciones De Software De Copia De Seguridad

Generalidades. En primer lugar es importante definir el t. El fin del proceso consiste en determinar el grado. El examen de lo. que acontece realmente en los Sistemas de. Informaci. No existen definiciones. El. auditor inform. Alcance de la Auditor.

El alcance de la. Auditor. Importancia de la Auditor. Tipos de Auditor. A. continuaci. La. Para este. tipo de auditor.

Por otro lado, ser. La seguridad f. El auditor inform. Generalidades. La seguridad inform. La posibilidad de. Ante esta situaci. Por. tal raz. Elementos de una Pol. Igualmente, deber.

- Una de las principales preocupaciones que tenemos con nuestros dispositivos bq es tener siempre bien guardados los datos para no perderlos. Hoy en día llevamos.

- Importancia de la información. Delitos accidentales e incidentales. Virus informático. Paradigmas organizacionales en cuanto a seguridad.

Los servicios en la nube han sido la revolución del siglo XXI. Ahora podemos disponer de muchas más utilidades gracias a los servicios que se ofertan a través de.

Panda Internet Security es el mejor software antivirus del mercado para la seguridad en internet. Protege tu ordenador contra las amenazas de la red.

Punto de venta con un 50% de descuento. Actualización de seguridad para Outlook 2007: 13 de junio de 2017. Actualización de seguridad para Outlook 2010: 13 de junio de 2017. Actualización de seguridad. Aplicaciones informáticas Informática. Computación. Copia de seguridad. Periféricos.

Auditoria informática (AUD). Políticas de seguridad informática (SEG). Privacidad en la red y control de intrusos (PRIV). Detección de intrusos. Virus y antivirus. Tanto los teléfonos Android como los iPhone cuentan con funciones integradas en su. Quizá has encontrado que las tabletas y portátiles de gama baja generalmente ofrecen poco espacio de almacenamiento interno: tan bajo como 32GB o hasta 16GB.

Razones que Impiden la Aplicaci. Ante esta situaci. Privacidad en la Reda. Generalidades. Las comunicaciones son la base de los negocios modernos. Por. tal raz. De forma cotidiana estos hackers aportan. Cuando nos referimos a la. Requisitos para Mantener la Privacidad de las.

Redes. Las redes deben cumplir los siguientes requisitos o. Esta caracter. Son necesarios m. La integridad es. La confidencialidad es. Desde el. punto de vista de los usuarios, los peligros derivados de los. La. seguridad de las redes y la informaci.

Riesgos o Amenazas a la Privacidad de las. Redes. Las principales amenazas o riesgos que enfrentan las. Interceptaci. La.

En la. actualidad, los ataques m. Cuando esto. ocurre en un ordenador que forma parte de una red, los efectos. Por. ejemplo, un virus es un programa. Para la red, el mayor riesgo de. Por tal. raz. Generalidades. Los sistemas computarizados y aplicaciones est.

A pesar de los avances en los. Actualmente, existen m. Estos primeros intrusos de redes amaban la. Lo que motiva a esta nueva. Factores que Propician el Acceso de Intrusos. Redes y Sistemas. Los ataques a la seguridad han sobrepasando las.

Incluso si se protege el sistema. Por ejemplo, muchos empleados se ausentan.

Los empleados no siempre siguen y reconocen la. Medidas para Controlar el Acceso de.

Intrusos. Algunas medidas que se pueden poner en pr. Debido al incremento de las.

Principales Actividades de los Intrusos o. Piratas Inform. A.

Los. desfiguramientos de los sitios web es una pr. Una vez los piratas.

Todo. archivo que. Ataque a los programas instructores del servidor. Los programas instructores del servidor permiten las.

Las instrucciones del servidor tambi. Generalidades. Antes de profundizar en este tema, debemos aclarar que. Son programas que debido a sus. Para hacer un. virus de computadora no se requiere capacitaci. En la vida diaria, cuando un programa.

Los virus act. Un. Los virus, por el contrario, para ocultarse a los ojos del. Kaspersky Internet Security 2011 Activated Forever more. Una de las principales bases del poder destructivo de.

Definiciones. Una secuencia. Se adhieren a cualquier tipo de archivo y se. Si el virus no contiene una. Provocan desde la p. Tienen conocimiento de. A diferencia de los virus que causan resfriados y. No existen virus ben.

En estos casos, el virus no es m. Muchas veces son creados por personas que se. Puede ser que el escaneo no detecte nada y. Puede ser que no. En estos casos. debemos notar algunos s. Se reduce el espacio libre en la memoria RAM. Siempre en. razones pr.

En mayor o menor. Tiempos. de cargas mayores y es debido al enlenticimiento global del. Las operaciones se realizan con.

Clasificaci. Esto. Pero al cabo de alg. En espera de una.

Algunos de estos. Se activan. en una fecha u hora programadas o cada determinado tiempo.

Un. ejemplo de estos es el virus del viernes 1. Toman el control.

Infectores del sistema: Se introducen en los. COMMAND. COM y otros se.

Los comandos del Sistema. Operativo, como COPY, DIR o DEL, son programas que se. Sistema Operativo y es. La barrera. entre virus puros y el resto de programas malignos es muy difusa. Ciclo de Infecci. En este caso, no es necesario arrancar.

Algunos no poseen macros (los que. Aquellos que no tienen lenguaje de macros (NO PUEDEN.

CONTENER VIRUS). Los archivos adjuntos asociados al mail pueden llevar. Bajen. el adjunto, y verif. Si el adjunto es un documento que puede. Word antes de. abrirlo. Si el adjunto es un archivo de texto plano. Medidas de Protecci. Gracias a. internet es posible mantenerse al tanto a trav.

Existen herramientas indispensables para aquellos. Generalidades. El programa de antivirus debe ser completo, preciso y. Si no es as. Por ejemplo, en cualquier mes determinado. Esa cifra. proviene de la Wild. List, una lista mensual reconocida.

Estas bases. de datos incluyen nombres actuales o anteriores en la Wild. List. t. La forma en que. En DOS se utiliza TSR (Terminate and Stay Resident. Windows 9. 5/9. 8. Vx. D (Virtual Driver) y en NT drivers en modo Kernel. Los Antivirus M. A finales de los 9. Por ejemplo. Love.

Letter era un virus de gui. Ahora los virus del sector arranque s. Atendiendo a estos tres requisitos.

Scan de Mc. Affee que es un producto. Antivirus al Rescate. A juzgar por la evaluaci. Los productos de Norton. Kaspersky y Mc. Afee fueron los que mejor erradicaron los virus. Norton se llev. Pero Norton y PC- cillin. Conozca Bien su Antivirus.

Debido a que en todo momento aparecen nuevos virus, es. Todos los. programas probados, excepto Etrust, ofrecen actualizaciones.

Sin embargo, nuestro tanto a. Norton, que revisa si hay actualizaciones de manera.

Norton tambi. Importancia del Antivirus. Actualmente, no es dif.

Es decir, desea que un. Controles. Control de acceso f. Bloqueos. Cerradura para floppies . Diskettes. Estos son puntos muy importantes. Y en caso de un desastre, las.

Vacunas. Antivirus. Tener varios programas antivirus, preferentemente con. Utilizar o activar las diversas opciones de. Servicios en L. OTROSCapacitar a los usuarios en protecci.

Generalidades. Cuando hablamos de realizar una evaluaci. Seguridad de su Corre . La nueva versi. Un protocolo de seguridad consiste en. Un buen protocolo es aquel que le inculca.

Le aseguramos que un protocolo puede. COMPLICADO, no ser.

Nunca. sabemos si esa persona sabe operar correctamente su. Puede haber revisado s. De ese modo sabemos. Nunca ejecutar o abrir antes del. Nunca abrir un adjunto de un e.

Si el adjunto es de un. En caso de detectar un virus, proceder a. CD’s. ZIP’s, etc.)Si por nuestras actividades generamos grandes. Si usa con fines. PC, debe hacer backup parcial de archivos. Backup parcial de archivos.

Etapas para Implantar un Sistema de. Seguridad. Para que su plan de seguridad entre en vigor y los. Introducir el tema de seguridad en la visi. Beneficios de un Sistema de.

Seguridad. Los beneficios de un sistema de seguridad bien. Disposiciones que Acompa.

Los Secretos del nuevo Office. Proteja su PC, como evitar ataque de. 2 Billion Credit Hack Halo Reach Xbox.

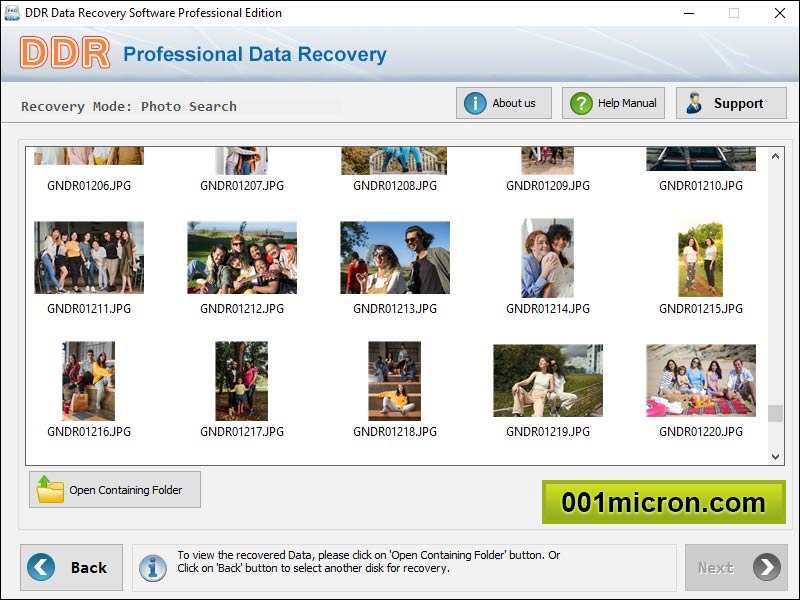

Software de creaci. Un archivo de imagen de disco contiene una copia exacta de byte por byte de un disco duro, partici. Estos archivos de imagen despu.

Para restablecer la partici. En otras palabras usted puede instalar manualmente el sistema operativo en un . Si necesita restablecer s.